新聞稿

新聞稿 - 私隱專員公署發表2024年工作報告及香港樂施會資料外洩事故的調查結果

日期: 2025年1月23日

私隱專員公署發表2024年工作報告及

私隱專員公署發表2024年工作報告及

香港樂施會資料外洩事故的調查結果

個人資料私隱專員公署(私隱專員公署)今日發表2024年的工作報告及香港樂施會(樂施會)資料外洩事故的調查結果。

此外,私隱專員公署於2024年接獲1,158宗與懷疑誘騙個人資料相關的查詢,較2023年的793宗增加46%。

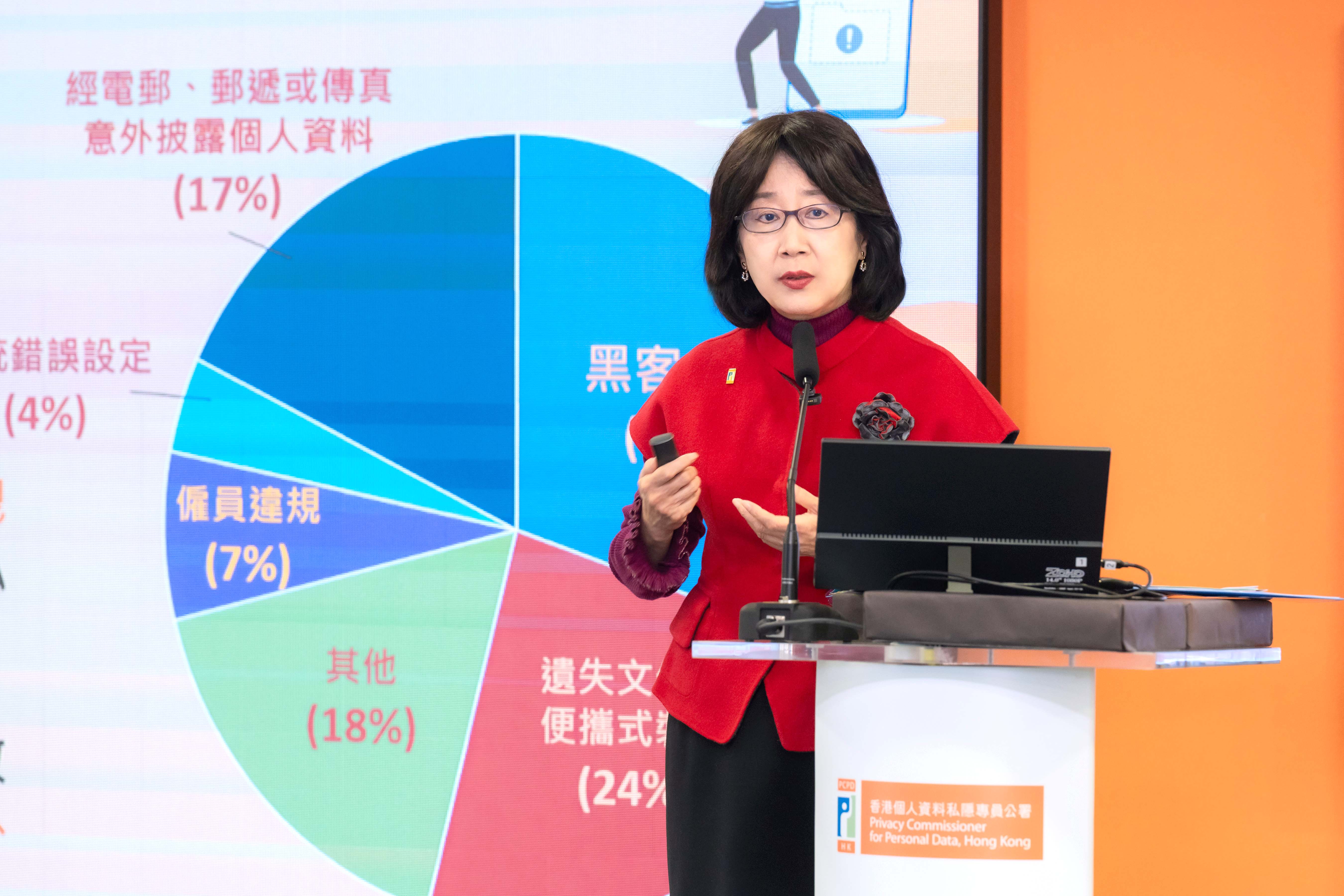

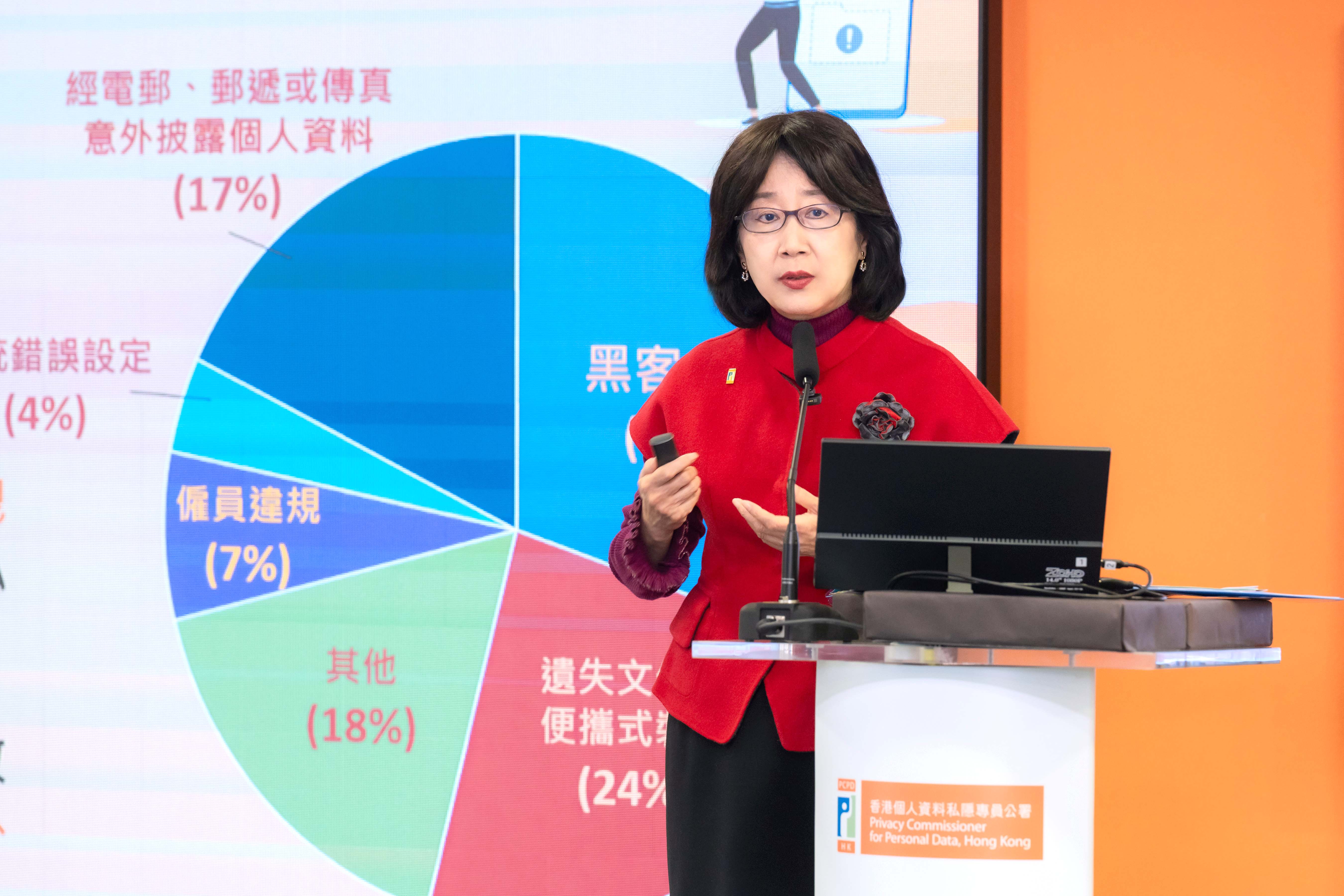

這些外洩事故涉及黑客入侵、遺失文件或便攜式裝置、經電郵、郵遞或傳真意外披露個人資料、僱員違規、系統錯誤設定等。在2024年,涉及黑客入侵的資料外洩事故為61宗(佔全部資料外洩事故的30%),與2023年的64宗(佔2023年資料外洩事故的41%)相若。

私隱專員公署於2024年進行了400次循規審查,與2023年的393次循規審查相若。

2024年執法行動

在2024年,私隱專員公署合共處理442宗「起底」個案(包括接獲與「起底」相關的投訴及主動經網上巡查發現的「起底」個案),較2023年的756宗大幅減少42%。在上述442宗「起底」個案中,有355宗為公署接獲的「起底」投訴,當中「起底」的原因主要為金錢糾紛(46%),以及家人及感情糾紛(25%)。

公署於同期合共向20個網上平台發出了194個停止披露通知,涉及5,302個「起底」訊息,遵從率超過96%。除了移除個別「起底」訊息之外,公署亦成功透過發出停止披露通知移除了58個用作「起底」的頻道。

2024年內,私隱專員公署就118宗個案展開刑事調查,並將40宗案件轉介予警方繼續跟進。公署在2024年合共拘捕了20人。被捕人士將事主「起底」的途徑主要為經社交媒體平台及即時通訊軟件(60%),以及張貼單張(20%)。

自規管「起底」行為的條文生效至2024年的執法行動總結

由有關條文生效日(即2021年10月8日)至2024年12月31日,私隱專員公署合共處理3,326宗「起底」個案,並向53個網上平台發出了2,072個停止披露通知,涉及33,687個「起底」訊息,遵從率超過96%。公署亦成功透過發出停止披露通知移除了250個用作「起底」的頻道。過去三年公署果斷的執法行動,已使「起底」情況大為改善。在2024年,公署主動經網上巡查發現的「起底」個案為87宗,較2022年(即「起底」條文生效後首一年)的1,134宗大跌超過90%;而公署於2024年接獲355宗與「起底」相關的投訴,較2022年的630宗亦下跌超過四成(44%)。

由有關條文生效日(即2021年10月8日)至2024年12月31日,公署就372宗個案展開刑事調查,並將103宗案件轉介予警方繼續跟進。公署合共拘捕了63人(包括三次與警方的聯合拘捕行動)。期內已有41名被捕人士被落案起訴「起底」罪行,當中32人已被定罪。

事實證明,公署的打擊「起底」工作並無影響市民的言論自由,亦無影響網上平台在港的合法營運。公署會繼續果斷執法,打擊「起底」罪行,確保市民的個人資料私隱獲得充分保障。

調查發現,黑客透過暴力攻擊及利用樂施會防火牆的嚴重漏洞,執行遠端程式碼及指令,以取得保密插口層虛擬私有網絡(SSL VPN)主控台的存取權限,繼而控制一個資訊科技(IT) 測試人員帳戶。黑客從外部網絡透過SSL VPN連接到樂施會的資訊系統後,識別出樂施會網絡中存有漏洞的伺服器,並取得樂施會的活動目錄(Active Directory)的管理員權限。黑客隨後進行橫向移動,入侵樂施會的伺服器、工作電腦及手提電腦。

黑客於2024 年 7 月 10 日在樂施會的資訊系統放置勒索軟件「DarkHack」,導致儲存在系統內的檔案及資料被加密及竊取。外洩事件導致樂施會共 37 台伺服器及 24 台工作電腦/手提電腦被入侵,當中包括 (i) 檔案伺服器;(ii) 捐款者資料庫及其用於數據遷移的暫存伺服器;(iii) 樂施會毅行者網站資料庫;(iv) 人力資源系統;及(v) Active Directory伺服器。

調查發現有超過330 GB的數據從樂施會的資訊系統中被竊取,可能受外洩事件影響的資料當事人約 550,000 名,包括捐款者、活動參加者、義工、項目夥伴、項目參與者、項目顧問、現職及離職僱員、求職者及管治成員。涉及的個人資料包括姓名、配偶姓名、香港身份證號碼/副本、護照號碼/副本、出生日期、電話號碼、電郵地址、地址、信用卡號碼及銀行帳戶號碼(詳見附件一)。

樂施會已就外洩事件通知受影響人士,並在外洩事件發生後實施各項機構性及技術性的改善措施以加強整體系統安全,從而更好地保障個人資料私隱。這些措施包括實施外部顧問就資訊安全措施所提供的建議,而樂施會亦承諾更新其資訊科技政策,以建立全面的漏洞管理計劃,包括進行定期漏洞掃描及滲透測試。

私隱專員公署感謝樂施會配合公署的調查,並提供所要求的資訊及文件。經考慮外洩事件的情況及調查所獲得的資料,私隱專員鍾麗玲認為樂施會的以下缺失是導致外洩事件發生的主因(詳見附件二):─

基於上述原因,私隱專員裁定樂施會沒有採取所有切實可行的步驟以確保涉事的個人資料受保障而不受未獲准許的或意外的查閱、處理、刪除、喪失或使用所影響,因而違反了《私隱條例》的保障資料第 4(1)原則有關個人資料保安的規定。

此外,私隱專員認為樂施會沒有採取所有切實可行的步驟,以確保個人資料的保存時間不超過使用相關資料實際所需的時間,因而違反了《私隱條例》的保障資料第 2(2)原則有關個人資料保存期限的規定。

私隱專員已向樂施會送達執行通知,指示其採取措施以糾正違規事項,以及防止類似違規情況再次發生。

私隱專員鍾麗玲發表2024年工作報告。

私隱專員鍾麗玲發表2024年工作報告。

私隱專員鍾麗玲(左)及首席個人資料主任(合規及查詢)郭正熙(右)講解公署2024年工作報告及樂施會資料外洩事故調查結果。

首席個人資料主任(合規及查詢)郭正熙闡述樂施會資料外洩事故調查結果。

樂施會資料外洩事故

樂施會的資料外洩事件中受影響的資料當事人類別,及涉及個人資料的種類如下表所示:─

- 投訴個案

- 回應查詢

此外,私隱專員公署於2024年接獲1,158宗與懷疑誘騙個人資料相關的查詢,較2023年的793宗增加46%。

- 個人資料外洩事故

這些外洩事故涉及黑客入侵、遺失文件或便攜式裝置、經電郵、郵遞或傳真意外披露個人資料、僱員違規、系統錯誤設定等。在2024年,涉及黑客入侵的資料外洩事故為61宗(佔全部資料外洩事故的30%),與2023年的64宗(佔2023年資料外洩事故的41%)相若。

私隱專員公署於2024年進行了400次循規審查,與2023年的393次循規審查相若。

- 打擊「起底」行為

2024年執法行動

在2024年,私隱專員公署合共處理442宗「起底」個案(包括接獲與「起底」相關的投訴及主動經網上巡查發現的「起底」個案),較2023年的756宗大幅減少42%。在上述442宗「起底」個案中,有355宗為公署接獲的「起底」投訴,當中「起底」的原因主要為金錢糾紛(46%),以及家人及感情糾紛(25%)。

公署於同期合共向20個網上平台發出了194個停止披露通知,涉及5,302個「起底」訊息,遵從率超過96%。除了移除個別「起底」訊息之外,公署亦成功透過發出停止披露通知移除了58個用作「起底」的頻道。

2024年內,私隱專員公署就118宗個案展開刑事調查,並將40宗案件轉介予警方繼續跟進。公署在2024年合共拘捕了20人。被捕人士將事主「起底」的途徑主要為經社交媒體平台及即時通訊軟件(60%),以及張貼單張(20%)。

自規管「起底」行為的條文生效至2024年的執法行動總結

由有關條文生效日(即2021年10月8日)至2024年12月31日,私隱專員公署合共處理3,326宗「起底」個案,並向53個網上平台發出了2,072個停止披露通知,涉及33,687個「起底」訊息,遵從率超過96%。公署亦成功透過發出停止披露通知移除了250個用作「起底」的頻道。過去三年公署果斷的執法行動,已使「起底」情況大為改善。在2024年,公署主動經網上巡查發現的「起底」個案為87宗,較2022年(即「起底」條文生效後首一年)的1,134宗大跌超過90%;而公署於2024年接獲355宗與「起底」相關的投訴,較2022年的630宗亦下跌超過四成(44%)。

由有關條文生效日(即2021年10月8日)至2024年12月31日,公署就372宗個案展開刑事調查,並將103宗案件轉介予警方繼續跟進。公署合共拘捕了63人(包括三次與警方的聯合拘捕行動)。期內已有41名被捕人士被落案起訴「起底」罪行,當中32人已被定罪。

事實證明,公署的打擊「起底」工作並無影響市民的言論自由,亦無影響網上平台在港的合法營運。公署會繼續果斷執法,打擊「起底」罪行,確保市民的個人資料私隱獲得充分保障。

- 樂施會資料外洩事故的調查結果

調查發現,黑客透過暴力攻擊及利用樂施會防火牆的嚴重漏洞,執行遠端程式碼及指令,以取得保密插口層虛擬私有網絡(SSL VPN)主控台的存取權限,繼而控制一個資訊科技(IT) 測試人員帳戶。黑客從外部網絡透過SSL VPN連接到樂施會的資訊系統後,識別出樂施會網絡中存有漏洞的伺服器,並取得樂施會的活動目錄(Active Directory)的管理員權限。黑客隨後進行橫向移動,入侵樂施會的伺服器、工作電腦及手提電腦。

黑客於2024 年 7 月 10 日在樂施會的資訊系統放置勒索軟件「DarkHack」,導致儲存在系統內的檔案及資料被加密及竊取。外洩事件導致樂施會共 37 台伺服器及 24 台工作電腦/手提電腦被入侵,當中包括 (i) 檔案伺服器;(ii) 捐款者資料庫及其用於數據遷移的暫存伺服器;(iii) 樂施會毅行者網站資料庫;(iv) 人力資源系統;及(v) Active Directory伺服器。

調查發現有超過330 GB的數據從樂施會的資訊系統中被竊取,可能受外洩事件影響的資料當事人約 550,000 名,包括捐款者、活動參加者、義工、項目夥伴、項目參與者、項目顧問、現職及離職僱員、求職者及管治成員。涉及的個人資料包括姓名、配偶姓名、香港身份證號碼/副本、護照號碼/副本、出生日期、電話號碼、電郵地址、地址、信用卡號碼及銀行帳戶號碼(詳見附件一)。

樂施會已就外洩事件通知受影響人士,並在外洩事件發生後實施各項機構性及技術性的改善措施以加強整體系統安全,從而更好地保障個人資料私隱。這些措施包括實施外部顧問就資訊安全措施所提供的建議,而樂施會亦承諾更新其資訊科技政策,以建立全面的漏洞管理計劃,包括進行定期漏洞掃描及滲透測試。

私隱專員公署感謝樂施會配合公署的調查,並提供所要求的資訊及文件。經考慮外洩事件的情況及調查所獲得的資料,私隱專員鍾麗玲認為樂施會的以下缺失是導致外洩事件發生的主因(詳見附件二):─

- 過時的防火牆存在嚴重漏洞;

- 未有啟用多重認證功能;

- 沒有對伺服器進行關鍵保安修補;

- 資訊系統欠缺有效的偵測措施;

- 對資訊系統進行的保安評估不足;

- 資訊保安政策有欠具體;及

- 過長地保存個人資料。

基於上述原因,私隱專員裁定樂施會沒有採取所有切實可行的步驟以確保涉事的個人資料受保障而不受未獲准許的或意外的查閱、處理、刪除、喪失或使用所影響,因而違反了《私隱條例》的保障資料第 4(1)原則有關個人資料保安的規定。

此外,私隱專員認為樂施會沒有採取所有切實可行的步驟,以確保個人資料的保存時間不超過使用相關資料實際所需的時間,因而違反了《私隱條例》的保障資料第 2(2)原則有關個人資料保存期限的規定。

私隱專員已向樂施會送達執行通知,指示其採取措施以糾正違規事項,以及防止類似違規情況再次發生。

私隱專員鍾麗玲發表2024年工作報告。

私隱專員鍾麗玲發表2024年工作報告。

私隱專員鍾麗玲(左)及首席個人資料主任(合規及查詢)郭正熙(右)講解公署2024年工作報告及樂施會資料外洩事故調查結果。

首席個人資料主任(合規及查詢)郭正熙闡述樂施會資料外洩事故調查結果。

-完-

附件一

樂施會資料外洩事故

樂施會的資料外洩事件中受影響的資料當事人類別,及涉及個人資料的種類如下表所示:─

| 資料當事人的類別 | 估計可能涉及人數[1] | 可能涉及的個人資料種類 | |

| (i) | 捐款者 | 521,130 | 姓名、香港身份證號碼、出生日期、電話號碼、電郵地址、地址、信用卡號碼、銀行帳戶號碼 |

| (ii) | 活動參加者 | 87,831 | 姓名、香港身份證號碼、出生日期、電話號碼、電郵地址、地址 |

| (iii) | 義工 | 7,928 | 姓名、電話號碼、電郵地址、地址 |

| (iv) | 項目夥伴 | 472 | 姓名、電話號碼、電郵地址、地址、銀行帳戶號碼 |

| (v) | 項目參與者 | 6,665 | 姓名、電話號碼、電郵地址、地址 |

| (vi) | 項目顧問 | 78 | 姓名、香港身份證號碼、電話號碼、地址、銀行帳戶號碼 |

| (vii) | 現職及離職僱員 | 471 | 姓名、配偶姓名、香港身份證號碼/副本、出生日期、電話號碼、電郵地址、地址 |

| (viii) | 求職者 | 746 | 姓名、電話號碼、電郵地址、地址 |

| (ix) | 管治成員 | 103 | 姓名、香港身份證號碼/副本、護照號碼/副本、電話號碼、電郵地址、地址 |

附件二

樂施會資料外洩事故

導致資料外洩事故的缺失

導致資料外洩事故的缺失

-

過時的防火牆存在嚴重漏洞:自 2023 年 6 月以來,樂施會未曾對涉事防火牆進行任何修補或更新。儘管涉事防火牆存在的兩項嚴重漏洞的修補程式已分別於2023年6月及2024年2月發布,樂施會在外洩事件發生時仍未為防火牆安裝最新的修補程式。因此,黑客成功利用這些漏洞執行遠端程式碼及指令,控制了用於連接至SSL VPN的 IT 測試人員帳戶,並最終獲得了樂施會網絡的存取權限並放置勒索軟件;

-

未啟用多重認證功能:儘管樂施會於外洩事件發生前正在為SSL VPN實施雙重認證,但這項關鍵的保安措施於外洩事件發生前尚未完成。考慮到樂施會的資訊系統中載有大量個人資料,私隱專員對於樂施會延遲實施多重認證表示失望;

-

沒有對伺服器進行關鍵保安修補:導致黑客利用存在於樂施會資訊系統的四台名稱伺服器(Name Server)的嚴重漏洞,獲取有關伺服器的存取權限,並提升其權限以安裝惡意軟件、加密檔案及從受影響的裝置竊取資料

-

資訊系統欠缺有效的偵測措施:儘管在黑客成功入侵樂施會的資訊系統前,樂施會曾多次偵測到黑客的活動,包括異常的登入嘗試,但樂施會卻沒有採取任何行動。樂施會解釋,由於缺乏通知相關團隊或人員的機制,因此未能察覺到這些可疑活動。另一方面,黑客在成功進入樂施會的資訊系統後,入侵了用於偵測樂施會網絡內惡意活動的端點保安服務,使其無法有效偵測及防止是次勒索軟件攻擊,而樂施會亦缺乏定期監察及檢視資料庫或伺服器日誌的措施以偵測可疑活動;

-

對資訊系統進行的保安評估不足:樂施會於外洩事件發生前的兩年內對其網站進行了兩次漏洞評估,惟評估範圍並無涵蓋存有嚴重漏洞的防火牆及名稱伺服器。此外,樂施會在 2024 年 2 月至 3 月期間進行的資訊科技保安評估範圍並不包括對樂施會的資訊科技保安環境進行漏洞掃描或滲透測試,因此亦未能識別與外洩事件有關的保安漏洞;

-

資訊保安政策有欠具體:樂施會的「資訊科技用戶手冊」欠缺確保數據安全的重要細節,包括有關修補程式管理的規定及程序、漏洞管理、保安評估及日誌監察,這些都是導致外洩事件發生的原因。雖然該手冊涵蓋一些與資訊保安措施及原則相關的指引,惟內容屬廣泛的原則,並沒有提供具體執行這些原則的指引;及

- 過長地保存個人資料:樂施會意外地保存部分個人資料超過實際所需的時間,包括樂施會在七年前舉辦的活動約4,000項參加者的個人資料(包括姓名、地址、電話號碼及/或電郵地址);在2021至2024年間樂施會項目600項落選者的個人資料(包括姓名、出生日期、電話號碼及電郵地址);50項與顧問的香港身份證號碼及履歷有關的個人資料,這些顧問的個人資料在完成向樂施會提供顧問服務超過七年仍被保存;及35份前管治委員會成員的香港身份證或護照副本。

[1] 樂施會表示,從資料庫去除重複的數字後,樂施會估計可能涉及人數總共約為550,000。